En la actualidad, los ataques de ransomware representan una amenaza significativa para las organizaciones, y los ciberdelincuentes están enfocando sus esfuerzos en entornos específicos, como los ambientes de virtualización, como VMware ESXi y Hyper-V.

Estos ataques pueden tener un impacto devastador, ya que el cifrado de datos en estos entornos puede resultar en la pérdida de grandes volúmenes de información y la interrupción masiva de operaciones.

Caso de estudio: SEXi Ransomware

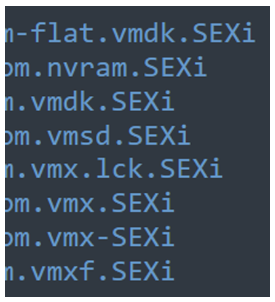

Recientemente, se ha registrado un caso de ataque de ransomware denominado "SEXi" (anagrama de ESXi) en un proveedor chileno de servicios de hosting y centros de datos. Este ataque afectó a los servidores VMware ESXi utilizados para alojar servidores virtuales de clientes. Los servidores cifrados y las copias de seguridad también resultaron afectados, lo que imposibilitó la recuperación de los datos. Se incluyen en la afectación todos los archivos de las máquinas virtuales, incluyendo configuraciones y discos virtuales.

Los ciberdelincuentes exigieron un rescate de dos bitcoins por cada cliente víctima, lo que equivaldría a un total de 140 millones de dólares.

Se desconoce si los atacantes están extrayendo datos para extorsionar a las empresas con tácticas de doble extorsión mediante sitios de filtraciones de datos. No obstante, dado que esta operación de ransomware es muy reciente, esta situación podría cambiar en cualquier momento.

Impacto y recomendaciones:

El impacto de este tipo de ataques puede ser catastrófico para las organizaciones. A continuación, se presentan algunas recomendaciones dirigidas tanto al personal técnico como gerencial para fortalecer la seguridad en entornos virtualizados y mitigar el riesgo de ataques de ransomware:

1. Mantenerse actualizado: Es fundamental mantener los productos VMware actualizados a las últimas versiones recomendadas por el proveedor, ya que estas incluirán parches para vulnerabilidades conocidas.

2. Evaluaciones regulares: Realizar evaluaciones periódicas de los activos VMware y los hosts para garantizar que estén actualizados en la infraestructura.

3. Restringir el acceso: Limitar el acceso a los servidores ESXi al mínimo necesario, solo permitiendo el acceso de usuarios administradores y sus reemplazos en caso de ausencia. Utilizar el modo de bloqueo de ESXi para acceder a través de VCenter Server y restringir el acceso a través de SSH y el SDK.

4. Monitoreo del tráfico de red: Implementar herramientas de monitoreo del tráfico de red para identificar posibles actividades maliciosas en sistemas VMware y equipos físicos.

5. Protección multifactor de autenticación: Habilitar la autenticación multifactor en las interfaces de administración para agregar una capa adicional de seguridad.

6. Roles de usuario y privilegios mínimos: Utilizar roles de usuario con los privilegios mínimos necesarios para realizar el trabajo, evitando el acceso innecesario a funciones críticas.

7. Reducción de puertos abiertos: Minimizar la cantidad de puertos abiertos en los servidores para reducir las posibles vías de entrada para los atacantes.

8. Herramientas de seguridad especializadas: Implementar soluciones de seguridad especializadas para servidores, tanto para máquinas virtuales y contenedores alojados en el servidor, como para los sistemas operativos Microsoft y Linux.

9. Copias de seguridad y almacenamiento seguro: Mantener copias de seguridad de los datos de forma separada de las máquinas virtuales y almacenarlas de manera cifrada y sin conexión para proteger la información crítica.

Ante el aumento de los ataques de ransomware en entornos virtualizados, es esencial que tanto el personal técnico como gerencial estén conscientes de las amenazas y tomen medidas proactivas para fortalecer la seguridad. Siguiendo las recomendaciones mencionadas anteriormente, las organizaciones pueden reducir el riesgo de ser víctimas de ataques de ransomware y minimizar el impacto en caso de un incidente de seguridad.

Los equipos de seguridad o infraestructura pueden contar con el asesoramiento y soporte de Madrygal en todo momento, tanto en la fase de diseño e implementación como en la gestión de incidentes.